TRAC Labs 在一份详细的分析报告中揭露了一个名为 Gabagool 的网络钓鱼活动,其目标是企业和政府员工。该活动利用 Cloudflare R2 存储服务的信誉绕过安全措施。

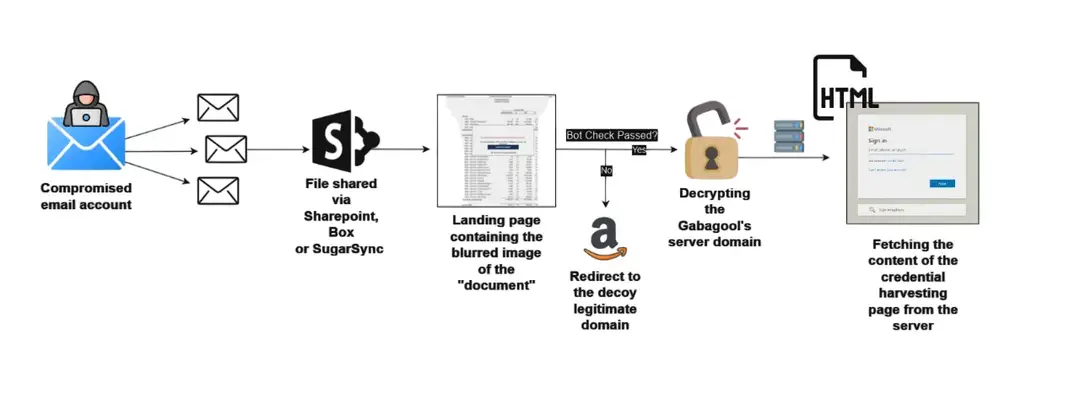

Gabagool 通过入侵员工的电子邮件帐户开始其感染链。被入侵的账户会向其他员工发送钓鱼邮件,在图片或文档中嵌入恶意链接。例如,图片可能标注为 “已收到新传真文档”,其中嵌入的 URL 会引导受害者访问 SharePoint 或 Box 等看似合法的文件共享平台。

“这些电子邮件会提示收件人查看电子邮件中伪装成文档的附件图片。图片中嵌入了一个恶意 URL 短链,利用 tiny.cc 和 tiny.pl,其中包含一个重定向链”。

重定向 URL | 图片: TRAC 实验室

然而,这些重定向会指向托管在 Cloudflare R2 桶中的钓鱼网页。报告指出:“威胁行为者可以通过在这些桶中托管恶意内容或钓鱼登陆页面,利用 Cloudflare 的可信声誉绕过安全过滤器,从而滥用 Cloudflare R2 桶进行钓鱼。”

Gabagool 网络钓鱼工具包采用混淆的 JavaScript 和复杂的僵尸检测机制来规避安全措施。主要功能包括

僵尸检测: 钓鱼页面使用检测无头浏览器(如 Selenium)、监控鼠标移动和测试禁用 cookies 等检查手段。如果怀疑有僵尸活动,就会将用户重定向到合法网站。

凭证收集: 一旦用户通过了僵尸检查,网络钓鱼页面就会加载凭证收集表单。收集到的凭据在发送到攻击者控制的服务器之前会使用 AES 加密。

Gabagool 活动已经影响了许多组织,尤其是金融和政府等行业。它使用先进的规避技术和可信平台,使其成为一个危险的威胁。

文章原文链接:https://www.anquanke.com/post/id/302024