在一份详细的报告中,Proofpoint 的研究人员揭示了一种被称为 ClickFix 的独特社交工程方法令人震惊的崛起,这种方法利用人类行为,通过自找麻烦的方式传播恶意软件。ClickFix最初于2024年初在访问代理TA571和一个名为ClearFake的威胁集群的活动中被发现,现在已成为网络安全领域的一个普遍威胁。

ClickFix 利用对话框中的虚假错误信息诱骗用户运行恶意 PowerShell 命令。这些信息看似真实,模仿软件错误或更新提示。例如,用户可能会看到通过复制和粘贴所提供的命令来 “修复 ”问题的说明,这些命令可以直接输入 PowerShell 或 Windows “运行 ”对话框。用户并不知道,这一简单的操作可能会释放 AsyncRAT、DarkGate 或 Lumma Stealer 等危险的恶意软件。

Proofpoint 强调指出:“ClickFix 技术被多种不同的威胁行为者使用,可以通过被入侵的网站、文档、HTML 附件、恶意 URL 等发起。”

ClickFix 的多功能性在于它能够伪装成各行业和平台的合法操作。最近的活动包括

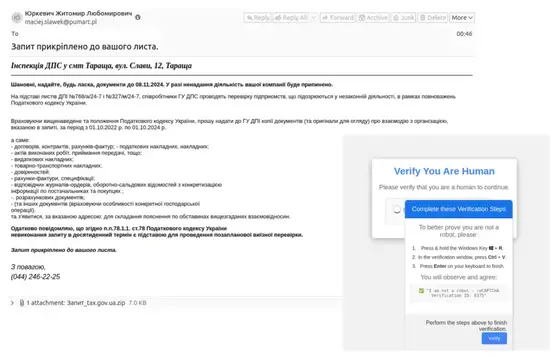

虚假验证码验证: 在针对乌克兰政府实体的活动中,ClickFix 将自己伪装成验证码检查。用户在验证其人性的幌子下被诱骗运行 PowerShell 命令。Proofpoint 将此与俄罗斯间谍行为者联系起来,指出 GitHub 上的开源 reCAPTCHA Phish 工具包在这些攻击中起到了重要作用。

假冒可信平台: 10 月中旬的一次攻击活动针对 GitHub 用户发布了虚假的安全漏洞通知。恶意电子邮件将受害者引向使用 ClickFix 发送 Lumma Stealer 的伪造 GitHub 网站。

特定语言攻击: 一个德语攻击活动利用伪装成流行电子商务平台 Ricardo 更新的 ClickFix 引诱瑞士组织。受害者被引向一个执行 JavaScript 的登陆页面,以下载恶意软件,很可能是 AsyncRAT 或 PureLog Stealer。

ClickFix 攻击者不断改进方法以逃避检测。2024 年 9 月,Proofpoint 观察到 ClickFix 攻击活动使用 HTML 附件,这些附件会反转网页源代码中的字符串,从而使分析师的审查复杂化。此外,以 ChatGPT 为主题的恶意广告活动体现了 ClickFix 的适应性,它利用流行趋势来引诱受害者。

乌克兰语诱饵,声称与所要求的所谓信息有关 | 图片: Proofpoint

Proofpoint 的可视性表明,ClickFix 活动已经影响了全球 300 多个组织。虽然许多操作似乎是出于经济动机,但其他操作则暗示了间谍目的,例如与针对乌克兰的 UAC-0050 相关的操作。

尽管 ClickFix 被广泛采用,但它并不总是归咎于单一的威胁行为者或组织。Proofpoint 指出:”大多数观察到的 ClickFix 活动都不是由已知的威胁行为者或组织实施的。

文章原文链接:https://www.anquanke.com/post/id/302027