一个新的网络钓鱼活动使用虚假的 CAPTCHA 验证页面来诱骗 Windows 用户运行恶意 PowerShell 命令、安装 Lumma Stealer 恶意软件并窃取敏感信息。随时了解和保护。

CloudSec 的网络安全研究人员发现了一种新的网络钓鱼活动,该活动诱骗用户通过虚假的人工验证页面运行恶意命令。该活动主要针对 Windows 用户,旨在安装 Lumma Stealer 恶意软件,导致敏感信息被盗。

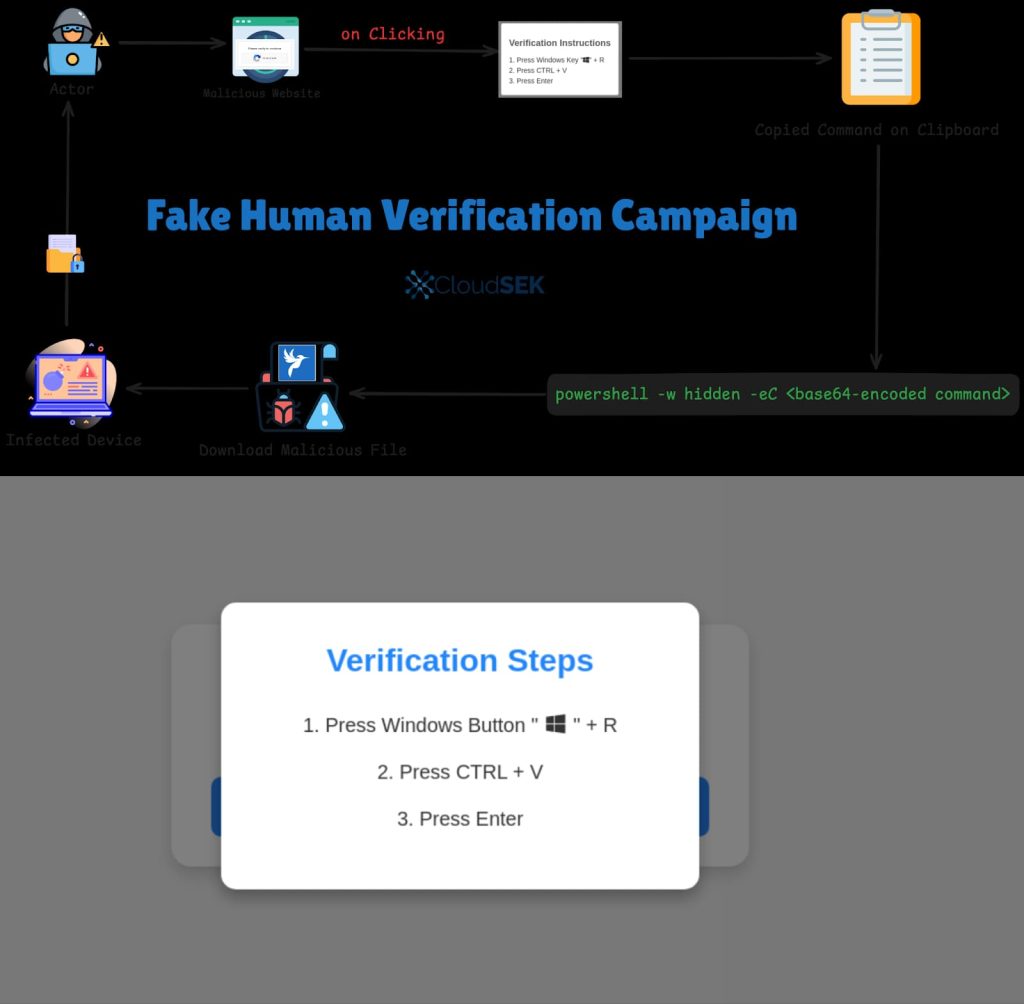

攻击的工作原理

威胁行为者正在创建托管在各种平台上的网络钓鱼网站,包括 Amazon S3 存储桶和内容分发网络 (CDN)。这些网站模仿合法的验证页面,例如虚假的 Google CAPTCHA 页面。当用户单击 “Verify” 按钮时,他们会看到不寻常的指示:

打开“运行”对话框 (Win+R)

按 Ctrl+V

按 Enter 键

在用户不知道的情况下,这些操作会执行一个隐藏的 JavaScript 函数,该函数将 base64 编码的 PowerShell 命令复制到剪贴板。当用户粘贴并运行命令时,它会从远程服务器下载 Lumma Stealer 恶意软件。

CloudSec 在周四发布之前与 Hackread.com 分享的报告显示,下载的恶意软件通常会下载额外的恶意组件,这使得检测和删除变得更加困难。虽然目前用于传播 Lumma Stealer,但这种技术可以轻松适应提供其他类型的恶意软件。

文章原文链接:https://www.anquanke.com/post/id/300236