Check Point Research 发现了一个 GitHub 帐户网络(Stargazers、Ghost Network),该网络通过网络钓鱼存储库分发恶意软件或恶意链接。该网络由多个帐户组成,这些帐户分发恶意链接和恶意软件,并执行其他操作,例如加星标、分叉和订阅恶意存储库以使其看起来合法。

该网络是一种高度复杂的操作,充当分发即服务 (DaaS)。它允许威胁行为者共享恶意链接或恶意软件,以便通过高度面向受害者的网络钓鱼存储库进行分发。

Check Point Research 正在追踪这项服务背后的威胁组织,即 Stargazer Goblin。该组织提供、运营和维护 Stargazers Ghost Network,并通过其 GitHub Ghost 帐户分发恶意软件和链接。

该网络分发了各种恶意软件系列,包括 Atlantida Stealer、Rhadamanthys、RisePro、Lumma Stealer 和 RedLine。

我们的最新计算表明,超过 3,000 个活跃的 Ghost 帐户是该网络的一部分。根据核心 GitHub Ghost 帐户,我们认为该网络在 2022 年 8 月左右首次开始小规模开发或测试。

Check Point Research 在暗网论坛中发现了一个广告商,该广告商提供了确切的 GitHub 操作。第一个广告于 2023 年 7 月 8 日发布,来自前一天创建的帐户。

根据 2024 年 5 月中旬至 6 月中旬的监测活动,我们估计 Stargazer Goblin 的收入约为 8,000 美元。但是,我们认为这个金额只是演员在此期间所赚的一小部分。据估计,在业务生命周期内的总金额约为100,000美元。

Stargazers Ghost Network 似乎只是大局的一部分,其他 Ghost 账户在不同的平台上运行,构建了一个更大的分发即服务宇宙。

介绍

威胁行为者不断改进其策略,以保持领先于检测。通过包含恶意附件的电子邮件分发恶意软件的传统方法受到严格监控,公众对这些策略的认识越来越高。最近,Check Point Research 观察到威胁行为者使用 GitHub 通过使用新方法实现初始感染。以前,GitHub 用于直接分发恶意软件,恶意脚本会下载原始加密脚本代码或恶意可执行文件。

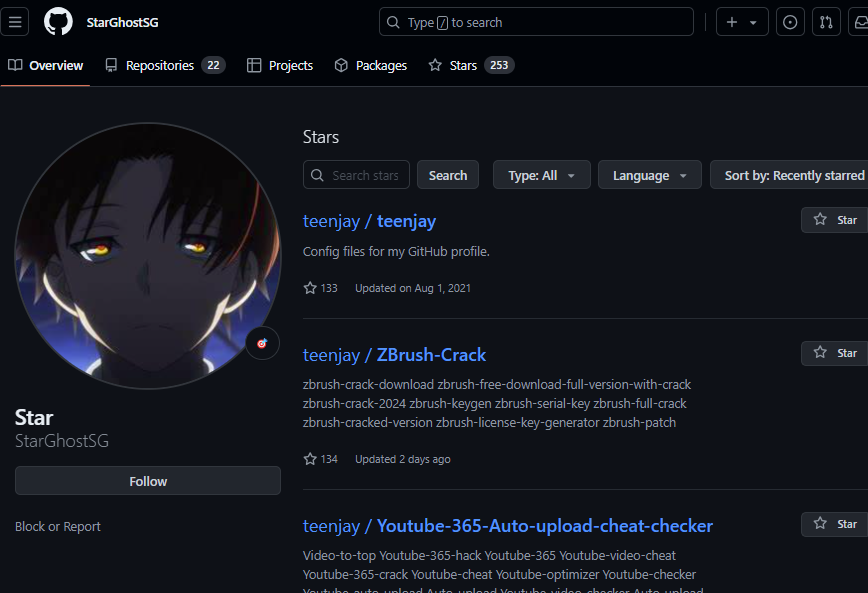

他们的战术现在已经发生了变化和发展。威胁行为者现在运营着一个由“幽灵”账户组成的网络,这些账户通过在其存储库上的恶意链接和加密档案作为发布来分发恶意软件。该网络不仅分发恶意软件,还提供各种其他活动,使这些“幽灵”帐户看起来像正常用户,从而为他们的行为和相关存储库提供虚假的合法性。Check Point Research 观察到这些帐户分叉、加星标和监视恶意存储库,营造出合法项目的假象,并引诱受害者下载“广告”内容。

在短时间的监控中,我们发现了 2,200 多个发生“幽灵”活动的恶意仓库。在 2024 年 1 月左右发生的一次活动中,该网络分发了 Atlantida stealer,这是一种新的恶意软件家族,会窃取用户凭据和加密货币钱包以及其他个人身份信息 (PII)。这场运动非常有效,因为在不到 4 天的时间里,超过 1,300 名受害者感染了 Atlantida stealer。指向 GitHub 存储库的恶意链接可能是通过 Discord 频道分发的。这些存储库针对各种类型的受害者,他们希望增加在 YouTube、Twitch 和 Instagram 上的关注者,并且还包含用于破解软件和其他加密相关活动的网络钓鱼模板。

文章原文链接:https://www.anquanke.com/post/id/298491