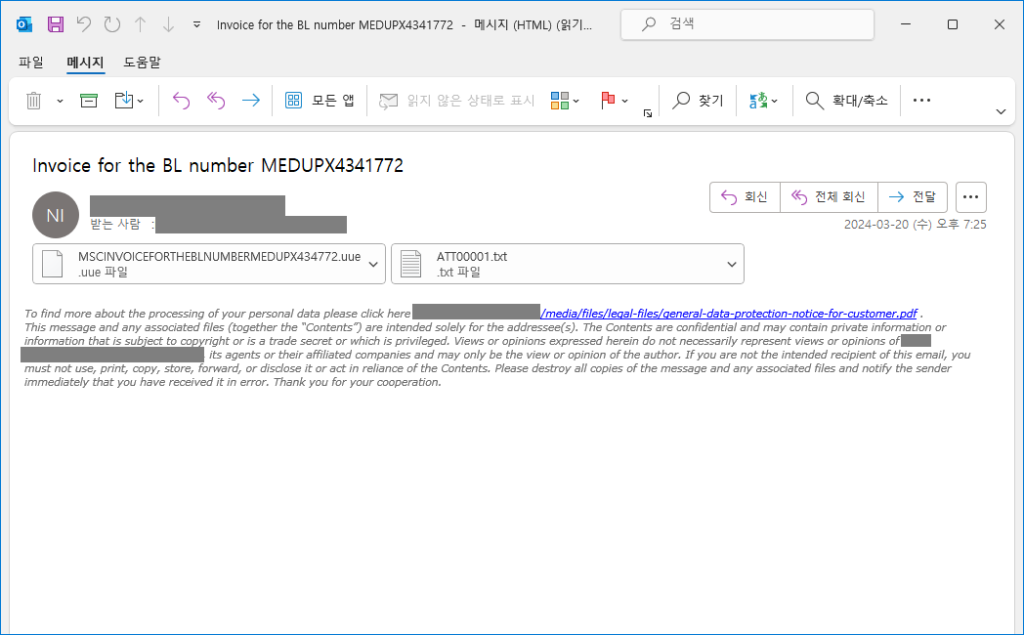

研究人员发现了一项新的网络钓鱼活动,其中威胁行为者在声称有关进出口货物的电子邮件中通过 UUEncoding(UUE)文件附件分发 Remcos RAT 恶意软件。

UUEncoding (UUE) 文件附件使用 Power Archiver 压缩,Power Archiver 是一种专有的跨平台存档实用程序,支持 Windows 和 MacOS。

使用 UUEncoding (UUE) 文件传播 Remcos RAT 恶意软件

AhnLab 的研究人员发现,该活动背后的威胁行为者使用扩展名为 .UUE 的 UUEncoding 文件,这些文件旨在以纯文本格式对二进制数据进行编码。这些文件格式适合作为电子邮件或 Usenet 消息的附件。恶意 .UUE 文件对钓鱼电子邮件中附加的 VBS 脚本进行编码。威胁行为者似乎利用了文件格式和编码技术来绕过检测。

来源:asec.ahnlab.com

解码后,VBS 脚本会被混淆,研究人员很难对其进行分析。该脚本会将 PowerShell 脚本保存到 %Temp% 目录中并执行该脚本。然后,正在运行的脚本会下载 Haartoppens.Eft 文件,该文件会执行另一个 PowerShell 脚本。此脚本也经过混淆,旨在将 shellcode 加载到 wab.exe 进程中。

来源:asec.ahnlab.com

该 shellcode 通过向受感染系统添加注册表项来保持其持久性,然后访问远程 C&C 服务器以加载其他指令。这些指令最终会下载 Remcos RAT恶意软件并在受感染的系统上执行。

Remcos RAT 恶意软件

Remcos RAT从受感染的系统收集系统信息,并将键盘记录数据存储在 %AppData% 目录中。然后,该恶意软件将这些数据发送到通过 DuckDNS 域托管的远程命令和控制 (C&C) 服务器。

来源:asec.ahnlab.com

Remcos 是一款商业远程访问工具 (RAT),被宣传为合法工具,但已在许多威胁行为者活动中被发现。成功加载 Remcos 会在目标系统上打开后门,从而实现完全控制。

研究人员分享了以下指标来帮助检测和阻止这一活动:

IOC(入侵指标)

b066e5f4a0f2809924becfffa62ddd3b(发票订单新.uue)

7e6ca4b3c4d1158f5e92f55fa9742601(发票订单新.vbs)

fd14369743f0ccd3feaacca94d29a2b1 (Talehmmedes.txt)

eaec85388bfaa2cffbfeae5a497124f0 (mtzDpHLetMLypaaA173.bin)

文件检测

下载程序/VBS.Agent (2024.05.17.01)

数据/BIN.编码 (2024.05.24.00)

C&C(命令和控制)服务器

frabyst44habvous1.duckdns[.]org:2980:0

frabyst44habvous1.duckdns[.]org:2981:1

frabyst44habvous2.duckdns[.]org:2980:0

研究人员还分享了以下一般建议,以避免类似的网络钓鱼活动:

不要访问来自未知来源的电子邮件。

访问下载的附件文件时,不要运行或启用宏命令。用户可以将程序的安全级别设置为最高,因为较低级别的程序可能会自动执行宏命令而不显示任何通知。

将反恶意软件引擎更新至最新版本。

UUE 文件格式之前曾在多个恶意活动中使用,因为它能够轻松逃避安全工具的检测,一位研究人员之前在主 Python 程序中发现了一个UUEncode 漏洞。

文章原文链接:https://www.anquanke.com/post/id/297194