网络安全研究员 Sam Curry 在试验 HTTP 流量设置时发现,他的家庭网络遭到入侵。该研究员发现入侵并不局限于特定设备,他的 PC 和 iPhone 均受到影响。

经过进一步调查,库里得出结论,此次入侵可能是由于对考克斯调制解调器的大规模入侵,而非局部攻击。此次入侵可能影响数百万个人和整个网络,攻击者与网络钓鱼活动和路由器攻击的历史有关。

陌生 IP 地址重放 Cox 调制解调器 HTTP 请求

在尝试测试其网络的 HTTP 流量设置时, Curry发现一个陌生的 IP 地址(159.65.76.209) 一直在拦截其家庭网络上的网络流量请求。这种可疑行为并不与单个设备有关,除了影响到研究人员的电脑外,还影响到他的 iPhone。

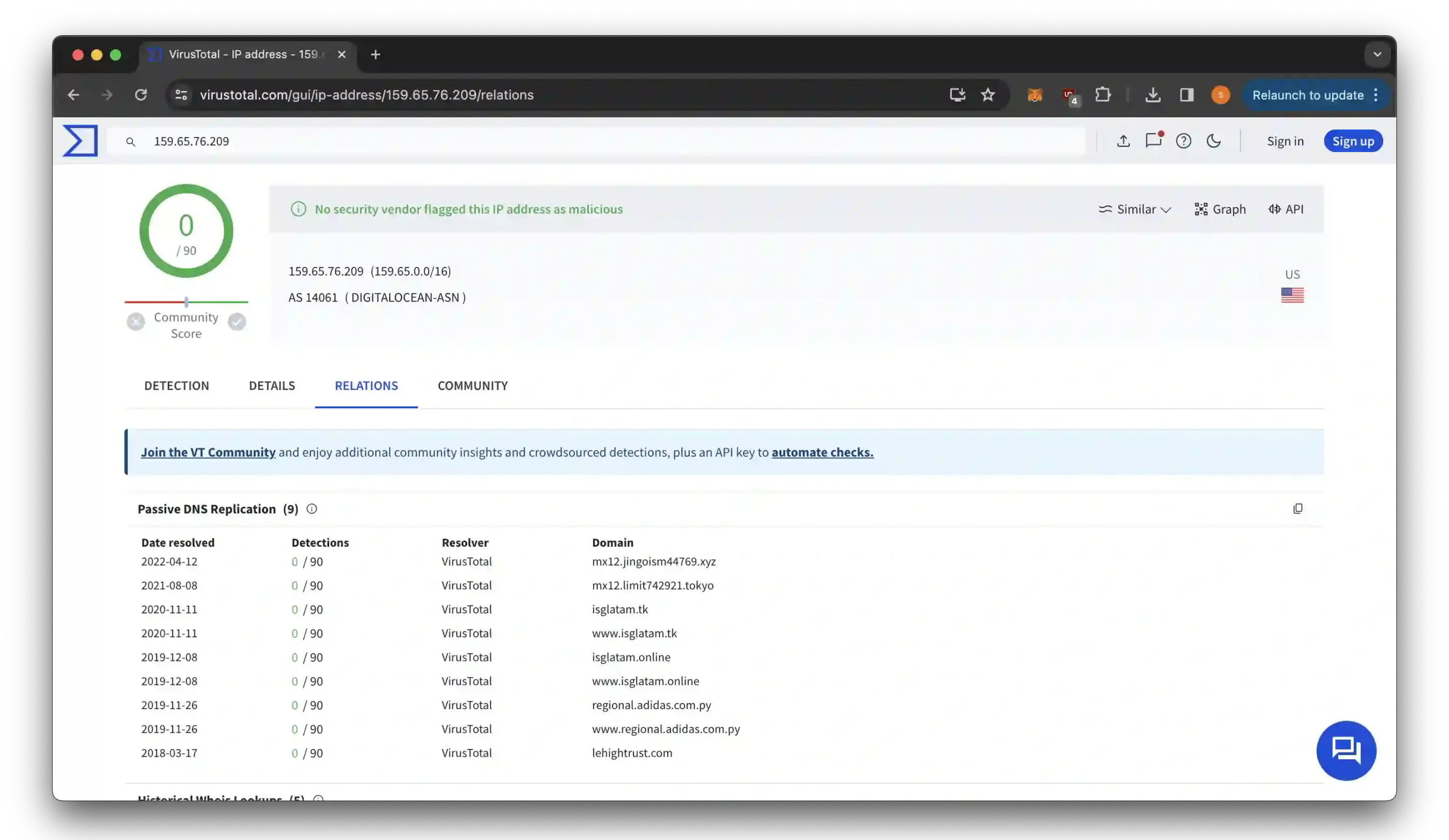

可疑 IP [159.65.76.209] 的病毒总扫描(来源:samcurry.net)

这让他相信,此次事件远比单纯的局部攻击场景复杂得多。当研究人员试图通过在 AWS(亚马逊网络服务)和 GCP(谷歌云平台)等云提供商之间切换来隔离入侵时,可疑活动仍然存在。这让他怀疑他的调制解调器已被入侵。

Sam 追踪到这个可疑 IP 地址,并将其追溯到 Digital Ocean,三年后,他在度假时与在各种威胁情报公司工作的朋友分享了他的发现,他们一起着手找出问题的严重性。研究人员能够将这个可疑 IP 地址与恶意使用历史联系起来,例如参与托管针对 ISG Latam(一家南美网络安全公司)和阿迪达斯的定向网络钓鱼活动的内容。

该 IP 地址曾用于托管 1,000 多个域名,所有域名都遵循名称后跟六位数字和顶级域名的模式。此模式表明恶意软件操作员使用域名生成算法来轮换 C&C 服务器地址以进行进一步混淆。

来源:samcurry.net

研究人员表示,很难理解攻击者的意图,因为他们使用相同的 IP 地址攻击了 ISG Latam、阿迪达斯和他自己的调制解调器。

隐藏的 API 调用和入侵程度

研究人员进一步深入研究了他所拥有的 Cox 调制解调器型号中公开已知的漏洞,但发现即使三年后也没有已知的漏洞。

研究人员在帮助朋友设置 Cox 调制解调器时确认了路由器内有远程管理功能,拨打了 ISP 的支持电话并询问他们是否能够远程将更新推送到新位置的设备。支持代理透露,这种远程管理功能包括更新设备设置、更改 WiFi 密码和连接设备的信息。

研究人员推测路由器的远程管理中可能存在后门,重点关注允许 ISP 远程管理设备的 TR-069 协议。研究人员强烈怀疑此功能或 ISP 支持团队使用的工具正在被利用。

在检查 Cox Business 门户的 API 后,研究人员发现了许多未受保护的端点,攻击者可能会对其进行大量未经授权的访问。研究人员认为,易受攻击的 API 可能可以访问 Cox 提供的住宅和商业服务。

曝光 COX 调制解调器的隐藏 API 调用(来源:samcurry.net)

研究人员能够利用路由器配置页面来加载隐藏的 API 文档,从而暴露一个潜在的漏洞,理论上该漏洞可以让黑客控制数百万 Cox 客户的调制解调器。

Curry 通过其负责任的披露页面向 Cox 披露了这些发现。此次披露促使 Cox 在六小时内关闭了易受攻击的 API 调用,研究人员确认第二天他们再也无法重现任何发现的漏洞。

Cox 表示,报告的 API 向量过去从未被观察到被利用,但确认它们与报告的 DigitalOcean IP 地址没有任何关联。研究人员表示,这表明他的设备已通过除其博客和 ISP 服务中披露的方法之外的另一种方法遭到入侵。

研究人员的设备被攻陷以及在发现调制解调器隐藏的 API 调用中的漏洞后自己进行披露都是远程管理系统固有风险的例子。

文章原文链接:https://www.anquanke.com/post/id/297035