澳大利亚网络安全中心 (ACSC) 已针对 Check Point 网关的漏洞发出高度警报通知。该零日漏洞被标识为 CVE-2024-24919,它使攻击者能够访问易受攻击系统上的私人数据,并且还可能危害大型网络。

Check Point 网关漏洞 CVE-2024-24919 详解

CVE-2024-24919 已被归类为任意文件读取漏洞。这意味着攻击者可以利用此漏洞读取任何受感染的文件,而无需事先进行身份验证或特殊权限。攻击者可以通过读取受影响设备上的任何文件来利用此漏洞。

攻击者可能会利用此漏洞通过破解散列密码来窃取用户凭据,或将其用于未来的网络钓鱼攻击。攻击者还可以通过使用窃取的凭据在网络内移动并访问更敏感的系统来发起横向攻击。他们还可以删除或修改关键数据并通过安装恶意软件来破坏操作,从而获得在未来在网络内发起攻击的权限。

ACSC在 5 月 31 日发布的高度警戒通知中确认,攻击者正在针对未打补丁的 Check Point 设备发起攻击。Check Point 已发布修补程序来解决 CVE-2024-24919 漏洞。利用此漏洞,攻击者可以访问敏感信息,并允许他们在网络内横向移动,从而可能获得完全控制权(包括域管理员权限)。

来源:X

Check Point 网关:全球超过 15,000 台设备存在漏洞

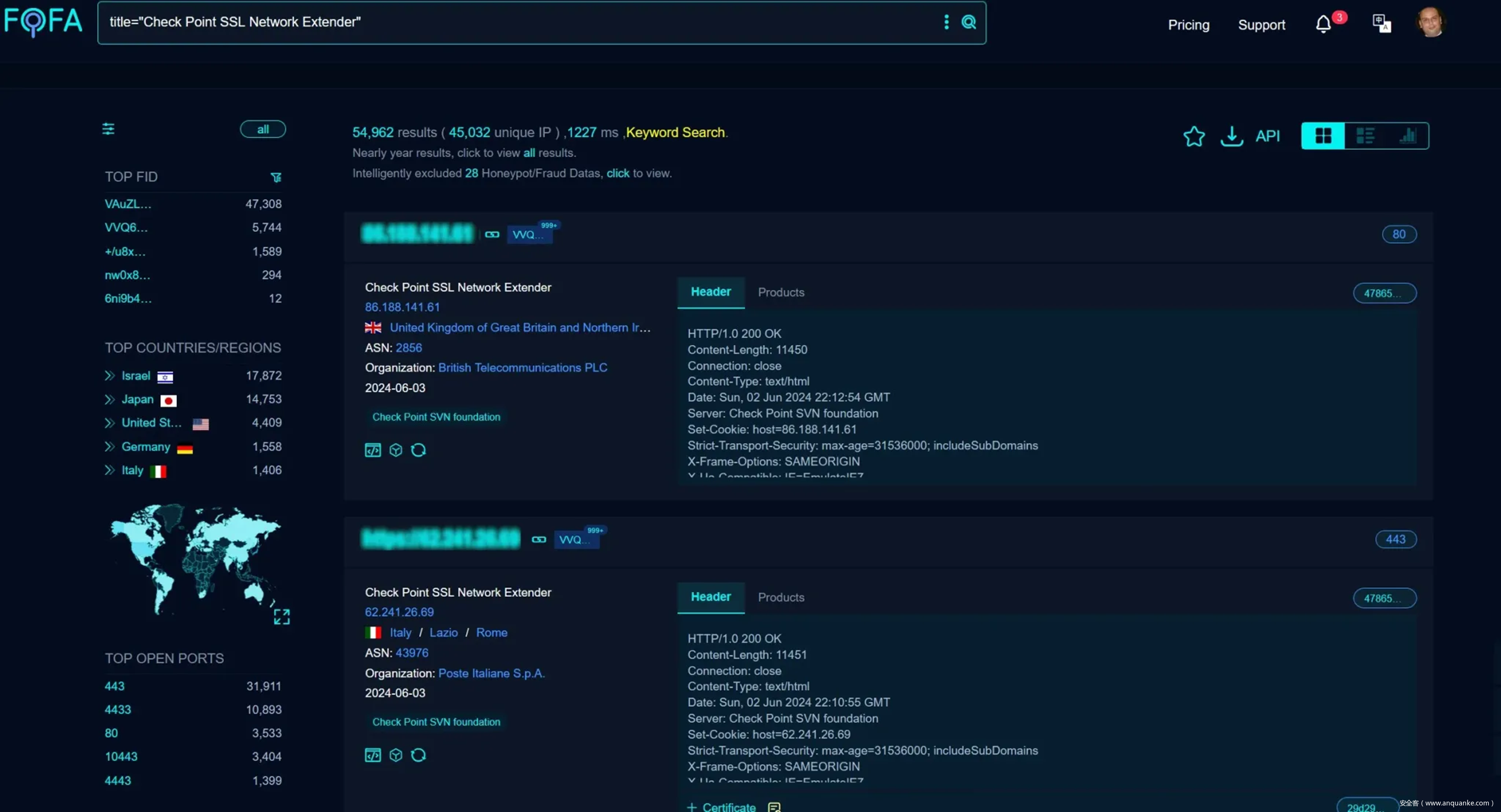

ODIN 是由Cyble为攻击面管理和威胁情报而构建的互联网搜索引擎,研究发现全球有超过 15,000 个 Check Point 设备实例面向互联网且可能存在漏洞。ODIN 用户可以使用查询服务模块 http.title:“Check Point SSL Network Extender” 来跟踪平台上暴露在互联网上的 Check Point 设备。受影响的 Check Point 产品包括:

CloudGuard 网络

量子大师

量子可扩展机箱

量子安全网关

量子火花设备

受影响的软件版本包括:

R80.20.x、R80.20SP (EOL)、R80.40 (EOL)、R81、R81.10、R81.10.x 和 R81.20

立即修补以防止检查点缺陷

ACSC 强烈建议使用 Check Point 安全网关设备的澳大利亚组织检查其系统中是否存在受影响的软件版本,并按照 Check Point 的指示应用相应的补丁。作为一项额外的安全措施,许多组织已被指示在已修补的系统上重置本地帐户凭据以降低潜在风险,尤其是因为密码哈希可能被泄露。

日益严重的威胁

虽然 ACSC 的警告是专门针对澳大利亚组织发出的,但该漏洞对全球构成了重大威胁。全球组织应立即采取行动,识别并修补受影响的 Check Point 设备。CVE-2024-24919 的发现和随后的利用情况正在不断演变。

在接下来的几天里,我们可以期待:

进一步分析:安全研究人员将继续分析零日漏洞及其相应影响。预计将会发布详细的技术报告,概述漏洞利用机制和潜在攻击媒介。

漏洞代码可用性:恶意行为者还可能公开发布 CVE-2024-24919 的漏洞代码。这可能会大幅增加针对易受攻击设备的攻击数量。组织应做好准备,以检测和应对此类潜在的漏洞攻击。

补丁更新和指导: Check Point 可能会根据正在进行的分析改进和更新安全修补程序。组织应密切关注 Check Point 的任何更新或修订的修补说明。

攻击尝试次数增加:随着漏洞消息的传播,针对未打补丁的 Check Point 设备的攻击尝试次数可能会增加。组织应优先考虑修补漏洞,并警惕其网络中的任何可疑活动。

发现相关漏洞: CVE-2024-24919 的发现可能导致在其他 Check Point 产品或来自不同供应商的安全软件中发现类似漏洞。组织应随时了解任何相关漏洞并采取适当的缓解措施。

文章原文链接:https://www.anquanke.com/post/id/297039