安全研究人员发现 F5 Next Central Manager 中存在新的严重漏洞,给组织网络安全带来严重风险。这些 Next Central Manager 漏洞允许攻击者远程利用 Central Manager,获得对设备的完全管理控制。随后,攻击者可以在中央管理器管理的任何 F5 资产上创建未经授权的帐户,而不会在系统中被发现。

这些漏洞统称为“F5 Next Central Manager 漏洞”,最初由 Eclypsium 的安全研究人员发现。他们向 F5 披露了他们的发现,F5 随后为报告的漏洞分配了 CVE 标识符 CVE-2024-21793 和 CVE-2024-26026。

了解下一代中央管理器漏洞

F5及时对20.2.0版软件中的Next Central Manager漏洞进行了响应,敦促组织立即升级到最新版本,以降低潜在风险。然而,值得注意的是,虽然报告了 5 个漏洞,但 CVE 只分配给其中两个。

Next Central Manager 充当集中控制点,用于管理 BIG-IP Next 队列中的所有任务。尽管 F5 努力通过下一代 BIG-IP 软件增强安全性,但这些漏洞凸显了保护网络和应用基础设施方面持续存在的挑战。

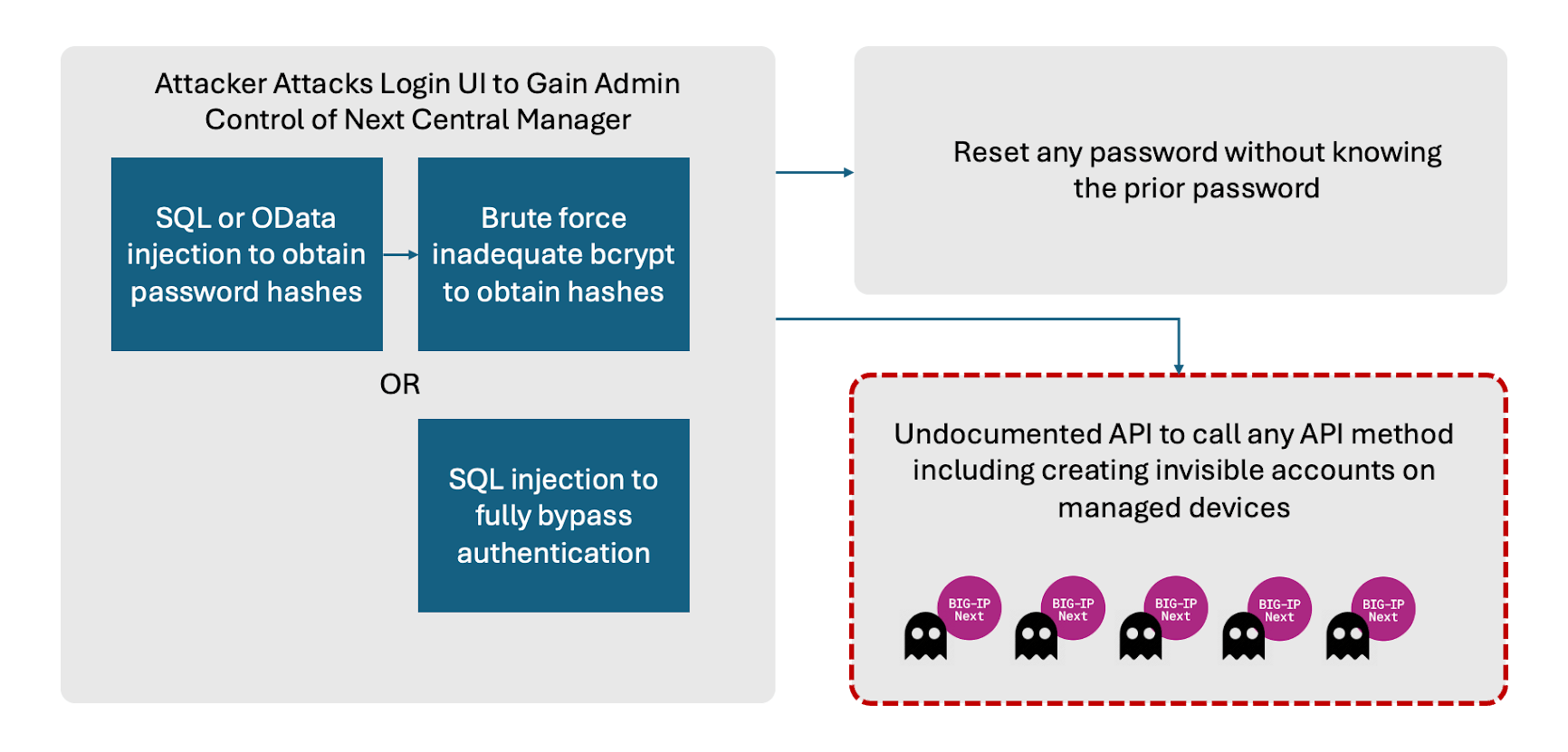

这些漏洞使攻击者能够利用中央管理器功能的各个方面。例如,一个漏洞允许攻击者将恶意代码注入 OData 查询中,可能导致敏感信息泄露,包括管理密码哈希值。另一个漏洞涉及 SQL 注入缺陷,为攻击者提供了绕过身份验证措施的方法。

技术细节和对 Next Central Manager 漏洞的响应

此外,未记录的 API 漏洞促进了服务器端请求伪造 (SSRF) 攻击,使攻击者能够在任何 BIG-IP Next 设备上调用 API 方法。这使得他们能够在各个设备上创建未经授权的帐户,从而逃避中央管理器的检测。

此外,Bcrypt 成本不足以及允许管理员在事先不知情的情况下重置密码的缺陷带来了进一步的安全风险。这些弱点大大降低了攻击者破坏系统和维持未经授权的访问的障碍。

这些漏洞的影响是深远的,因为它们可以在各种攻击场景中被利用。攻击者可以利用这些漏洞获得管理控制、操纵帐户凭据并在托管设备上创建隐藏帐户,从而破坏整个网络基础设施的完整性和安全性。

文章原文链接:https://www.anquanke.com/post/id/296362