三个持续的攻击阶段已成为阴险勒索软件的标志。

趋势科技 最近发现了 来自 RA World 勒索软件组织(也称为 RA Group)的新一波活动。该组织早在 2023 年 4 月就开始进行恶意活动,并在其存在期间成功攻击了位于美国、德国、印度和台湾的许多组织,主要是医疗保健和金融领域的组织。

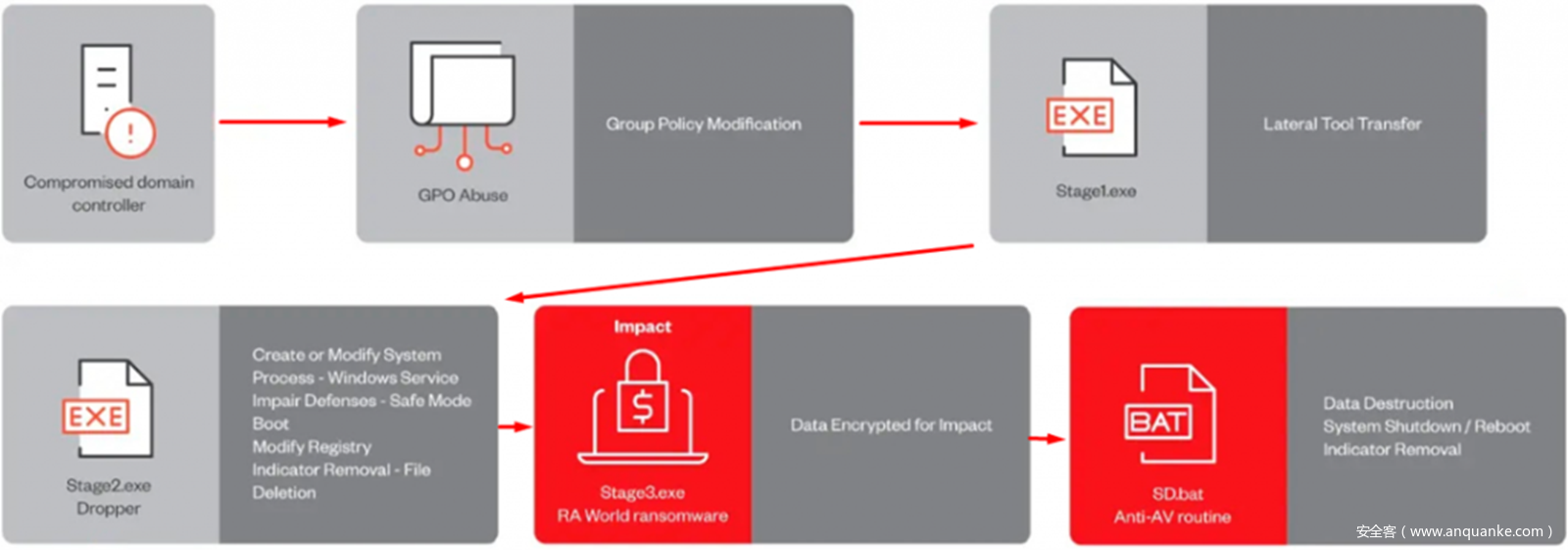

研究人员透露,最新一波 RA World 攻击针对的是拉丁美洲的多家医疗机构。这些攻击分几个阶段进行,以增加成功行动的总体机会。

初始访问。攻击首先是黑客通过域控制器渗透计算机系统。编辑组策略 (GPO) 在这里发挥着关键作用,它允许攻击者在受害者的系统上设置自己的规则。

第 1 阶段(Stage1.exe)。一旦渗透到系统中,病毒就会使用“Stage1.exe”文件来评估网络并为进一步攻击做好准备,其中包括检查域控制器并准备复制病毒的下一阶段。

第 2 阶段(Stage2.exe)。在此阶段,病毒将自身复制到网络上的其他计算机并开始准备加密文件。“Stage2.exe”负责在目标网络内传播恶意代码,为发起主要攻击奠定基础。

第 3 阶段(Stage3.exe)。这是病毒激活的最后阶段,对受感染计算机上的文件进行加密并要求赎金来恢复它们。它使用复杂的加密技术,使用户和系统无法访问文件。

RA World多阶段攻击方案

此外,该恶意软件可以以特殊的安全模式重新启动系统,从而避免被防病毒软件检测到。它还会在执行攻击后消除其存在的痕迹,使研究人员更难分析。

为了最大限度地降低成为 RA World 攻击受害者之一的风险,建议采用最佳安全实践:限制管理权限、及时更新所使用的软件、定期数据备份、与电子邮件和网站交互时小心谨慎,以及对公司员工进行网络安全基础知识培训。

使用集成的安全方法可以显着增强系统的潜在访问点,从而从质量上提高对企业的保护。

文章原文链接:https://www.anquanke.com/post/id/293631