Remcos 通过秘密的 IDAT Loader 找到了一种分发方法。

根据 Morphisec 的报告 ,总部位于芬兰的乌克兰组织成为传播Remcos RAT木马的恶意活动的目标。此次攻击归因于 UAC-0184 组织。

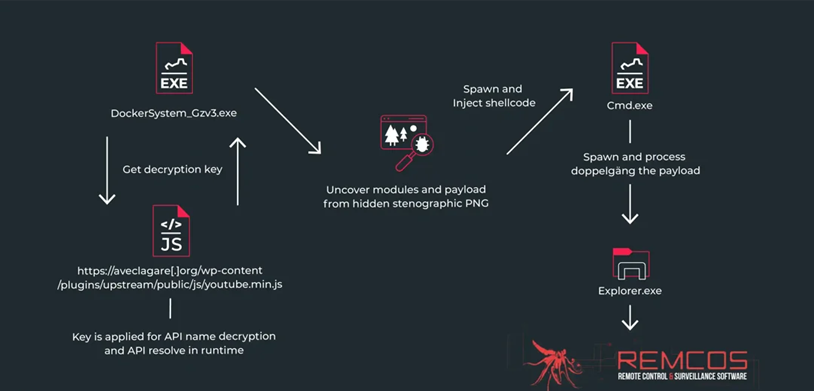

Remcos RAT(远程访问木马,RAT)是使用 IDAT 加载程序传递的。网络钓鱼活动涉及使用军事主题诱饵作为起点来启动感染链,从而部署 IDAT Loader,而 IDAT Loader 又使用内置的 PNG 图像隐写算法来查找和提取 Remcos RAT。Remcos RAT 允许攻击者控制受感染的计算机、窃取个人信息并监视受害者的行为。

该攻击使用伪装成来自以色列国防军的消息的网络钓鱼电子邮件,并使用复杂的恶意软件传递技术,包括动态加载 Windows API 函数、互联网连接检查和绕过进程阻止列表。

IDAT Loader 具有模块化架构和其他加载程序的独特功能(包括代码注入),此前已被用于分发DanaBot、SystemBC和RedLine Stealer 恶意软件系列。在发现的活动中,IDAT 模块直接嵌入到可执行文件中,这与从远程服务器下载的通常做法不同。

该研究还研究了使用隐写术和模块 Stomping 的检测规避技术,该技术允许恶意代码通过将其注入合法库来逃避防病毒解决方案的检测。

IDAT Loader 与另一个名为 HijackLoader 的加载器系列重叠,后者 于 2023 年 7 月首次出现 ,允许传送 DanaBot、SystemBC 和 RedLine Stealer 有效负载。尽管缺乏高级功能,但引导加载程序使用模块化架构进行代码注入和执行,这对于大多数引导加载程序来说很少见。

文章原文链接:https://www.anquanke.com/post/id/293496