CISA 今天警告联邦机构,要在周五之前保护其网络上的瞻博网络设备免受远程代码执行 (RCE) 攻击中目前使用的四个漏洞的影响,这些漏洞是预身份验证漏洞利用链的一部分。

一周前,瞻博网络更新了公告,通知客户瞻博网络 J-Web 界面中发现的缺陷(追踪为 CVE-2023-36844、CVE-2023-36845、CVE-2023-36846 和 CVE-2023-36847) )已在野外成功利用。

该公司表示:“Juniper SIRT 现已意识到这些漏洞已被成功利用。我们敦促客户立即升级。”

发出警告之前,ShadowServer 威胁监控服务透露,它已于 8 月 25 日检测到漏洞利用尝试,一周前,Juniper 发布了安全更新来修补漏洞,并且 watchTowr Labs 安全研究人员也发布了概念验证 ( PoC)剥削.

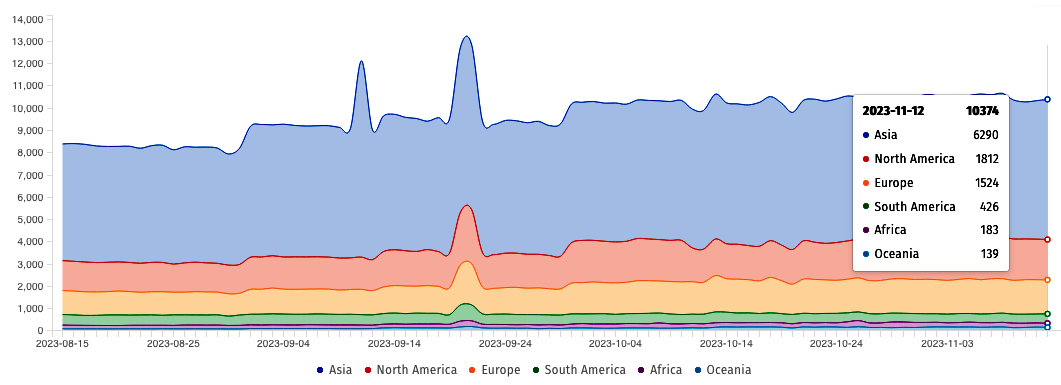

根据 Shadowserver 数据,超过 10,000 台 Juniper 设备的易受攻击的 J-Web 接口暴露在网上,其中大部分来自韩国(Shodan 发现超过 13,600 台暴露在互联网上的 Juniper 设备)。

我们敦促管理员立即通过将 JunOS 升级到最新版本来保护其设备,或者作为最低限度的预防措施,限制对 J-Web 界面的互联网访问以消除攻击媒介。

watchTowr Labs 研究人员在 8 月份表示:“考虑到利用的简单性以及 JunOS 设备在网络中占据的特权地位,我们不会对大规模利用感到惊讶。”

“敦促运行受影响设备的用户尽早更新到已修补的版本,和/或尽可能禁用对 J-Web 界面的访问。”

文章原文链接:https://www.anquanke.com/post/id/291357