暴露于互联网的 Apache ActiveMQ 服务器也是 TellYouThePass 勒索软件攻击的目标,该攻击针对的是先前被用作零日漏洞的关键远程代码执行 (RCE) 漏洞。

该缺陷被追踪为CVE-2023-46604,是 ActiveMQ 可扩展开源消息代理中的一个最严重的错误,它使未经身份验证的攻击者能够在易受攻击的服务器上执行任意 shell 命令。

尽管 Apache 于 10 月 27 日发布了安全更新来修复该漏洞,但网络安全公司ArcticWolf和Huntress Labs发现,至少从 10 月 10 日起,威胁行为者已经利用该漏洞作为零日漏洞部署 SparkRAT 恶意软件已有两周多的时间。

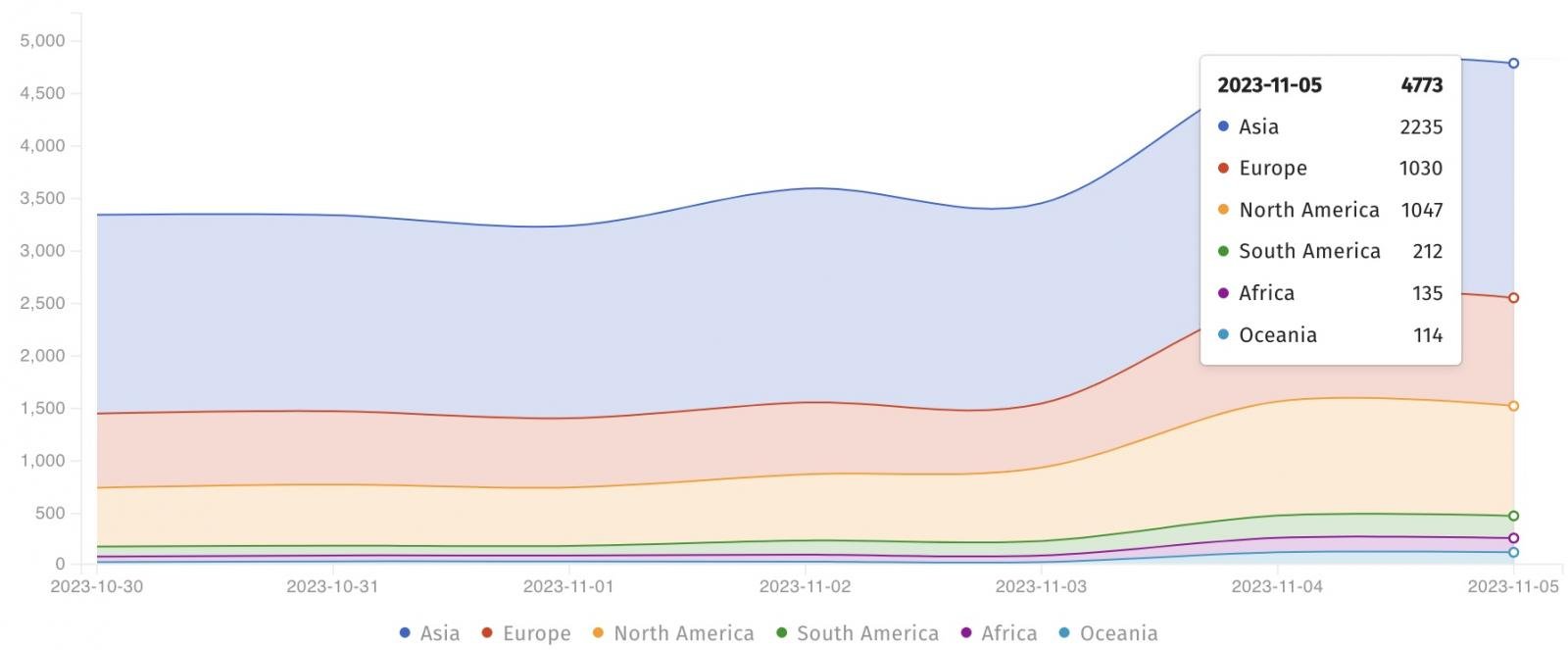

根据威胁监控服务 ShadowServer 的数据,目前在线暴露的 Apache ActiveMQ 服务器超过 9,200 个,其中超过 4,770 个服务器容易受到 CVE-2023-46604 漏洞的攻击。

由于 Apache ActiveMQ 在企业环境中用作消息代理,因此应用安全更新应被视为时间敏感的。

建议管理员立即升级到 ActiveMQ 版本 5.15.16、5.16.7、5.17.6 和 5.18.3,修补所有易受攻击的系统。

文章原文链接:https://www.anquanke.com/post/id/291248