自 2021 年下半年以来,俄罗斯 APT28 黑客组织(又名“Strontium”或“Fancy Bear”)一直以法国政府实体、企业、大学、研究机构和智库为目标。

该威胁组织被认为是俄罗斯军事情报服务 GRU 的一部分,最近与利用CVE-2023-38831(WinRAR 中的远程代码执行漏洞)和 CVE-2023-23397(零日特权提升漏洞)有关。在 Microsoft Outlook 中。

俄罗斯黑客一直在破坏法国组织关键网络上的外围设备,并不再利用后门来逃避检测。

这是根据法国国家信息系统安全局ANSSI(国家信息系统安全局)最新发布的一份报告得出的,该机构对该网络间谍组织的活动进行了调查。

网络侦察和初始访问

ANSSI 绘制了 APT28 的 TTP(技术、策略和程序),报告称该威胁组织使用暴力破解和泄露的数据库,其中包含破坏目标网络上的帐户和 Ubiquiti 路由器的凭据。

在 2023 年 4 月的一个案例中,攻击者发起了一场网络钓鱼活动,诱骗收件人运行 PowerShell,从而暴露其系统配置、运行进程和其他操作系统详细信息。

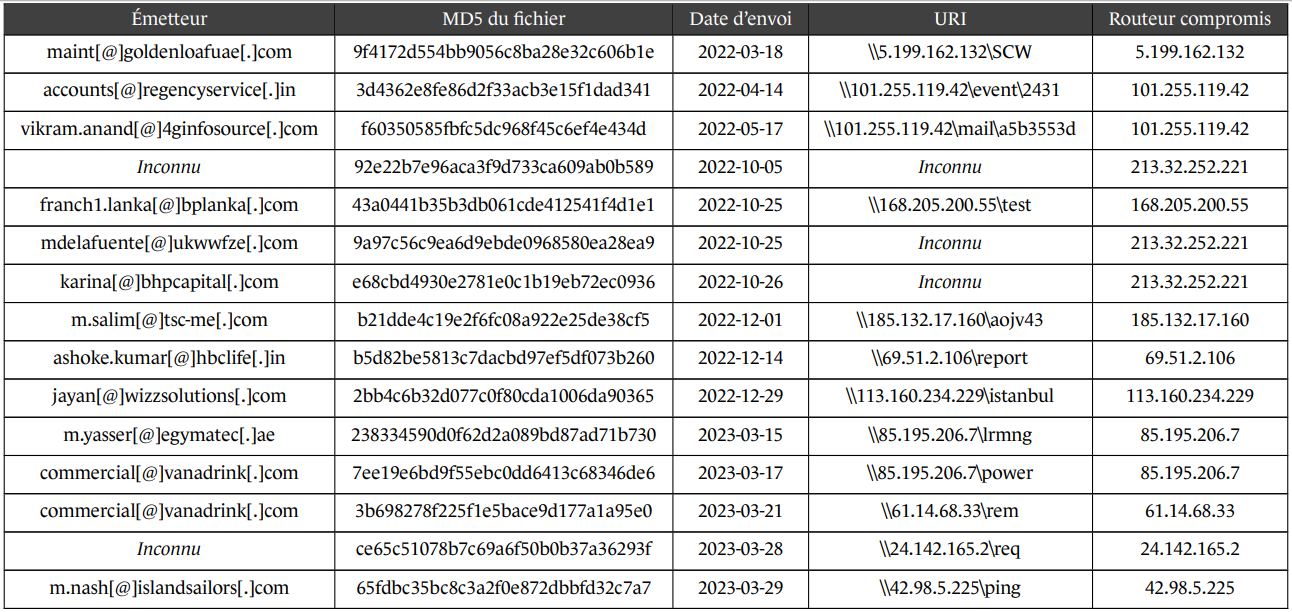

2022 年 3 月至 2023 年 6 月期间,APT28 向 Outlook 用户发送了电子邮件,利用了当时的零日漏洞(现已追踪为 CVE-2023-23397),首次利用该漏洞的时间比最近报告的时间早了一个月。

在此期间,攻击者还利用了 Microsoft Windows 支持诊断工具中的 CVE-2022-30190(又名“Follina”)以及 Roundcube 应用程序中的 CVE-2020-12641、CVE-2020-35730、CVE-2021-44026。

攻击第一阶段使用的工具包括Mimikatz密码提取器和reGeorg流量中继工具,以及Mockbin和Mocky开源服务。

ANSSI 还报告称,APT28 使用一系列 VPN 客户端,包括 SurfShark、ExpressVPN、ProtonVPN、PureVPN、NordVPN、CactusVPN、WorldVPN 和 VPNSecure。

文章原文链接:https://www.anquanke.com/post/id/291049