0x01 事件导览

安全事件周报更新:减少了整体事件数量,丰富了单个事件信息。360cert将筛选每周的热点事件进行输出,并对这些事件新增行业分类、涉及漏洞、采用的攻击方式、IOC等信息。

本周收录安全热点 14 项,话题集中在 恶意程序 、 数据泄露 方面,涉及的组织有: OpenWRT 、 QNAP 、 SolarWinds 。恶意软件积极利用最新漏洞,安全更新提速刻不容缓。对此,360CERT建议使用 360安全卫士 进行病毒检测、使用 360安全分析响应平台 进行威胁流量检测,使用 360城市级网络安全监测服务QUAKE 进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

恶意程序

‘FreakOut’恶意软件利用三个严重漏洞攻击Linux系统

SolarWinds事件中发现的第四种恶意软件:Raindrop

QNAP警告用户,一个名为Dovecat的新型加密矿工正在感染他们的设备

Vadokrist恶意软件: 一只披着羊皮的狼

DreamBus僵尸网络以Linux系统为目标

数据安全

黑客泄漏7500万Nitro PDF用户记录

网上泄露资本经济50万以上C级人员记录

OpenWRT论坛用户数据被盗

黑客在论坛上泄漏了190万条 Pixlr 用户记录

黑客泄露了数百万Teespring用户的数据

其它事件

德国笔记本电脑零售商因视频监控员工被罚款1040万欧元

DNSpooq漏洞允许DNS劫持数百万台设备

NVIDIA游戏玩家面临多个漏洞导致的数据丢失

Cisco SD-WAN中存在多个严重漏洞

0x02 恶意程序

‘FreakOut’恶意软件利用三个严重漏洞攻击Linux系统

日期: 2021年01月21日

等级: 高

作者: Steve Zurier

标签: Linux, IRC, FreakOut, Malware

行业: 跨行业事件

涉及组织: zend framework, liferay portal, terramaster tos

研究人员2021年1月20日发现了一个新的恶意程序,该恶意程序利用三个漏洞在Linux系统上发起了分布式拒绝服务攻击,加密挖矿、和其他安全漏洞的利用。 基于恶意软件的功能,攻击者利用受感染的系统进行进一步的攻击,在受害公司的网络中横向传播,或者伪装成受感染的公司,对外部目标发起攻击。 三个漏洞编号为:CVE-2021-3007、CVE-2020-7961、CVE-2020-28188

涉及漏洞

CVE-2021-3007

CVE-2020-7961

CVE-2020-28188

攻击方式

Exploit Public-Facing Application

Acquire Infrastructure

Exploitation for Client Execution

Event Triggered Execution

Deobfuscate/Decode Files or Information

Brute Force

Network Service Scanning

Remote Services

Network Sniffing

Exfiltration Over C2 Channel

Network Denial of Service

Compromise Infrastructure

Command and Scripting Interpreter

File and Directory Permissions Modification

Man-in-the-Middle

Exploitation of Remote Services

Data Staged

Application Layer Protocol

Resource Hijacking

Data Encoding

Data Obfuscation

IOC

Name

hxxp://gxbrowser[.]net

Hash

7c7273d0ac2aaba3116c3021530c1c868dc848b6fdd2aafa1deecac216131779

05908f2a1325c130e3a877a32dfdf1c9596d156d031d0eaa54473fe342206a65

ac4f2e74a7b90b772afb920f10b789415355451c79b3ed359ccad1976c1857a8

ac6818140883e0f8bf5cef9b5f965861ff64cebfe181ff025e1f0aee9c72506cOut

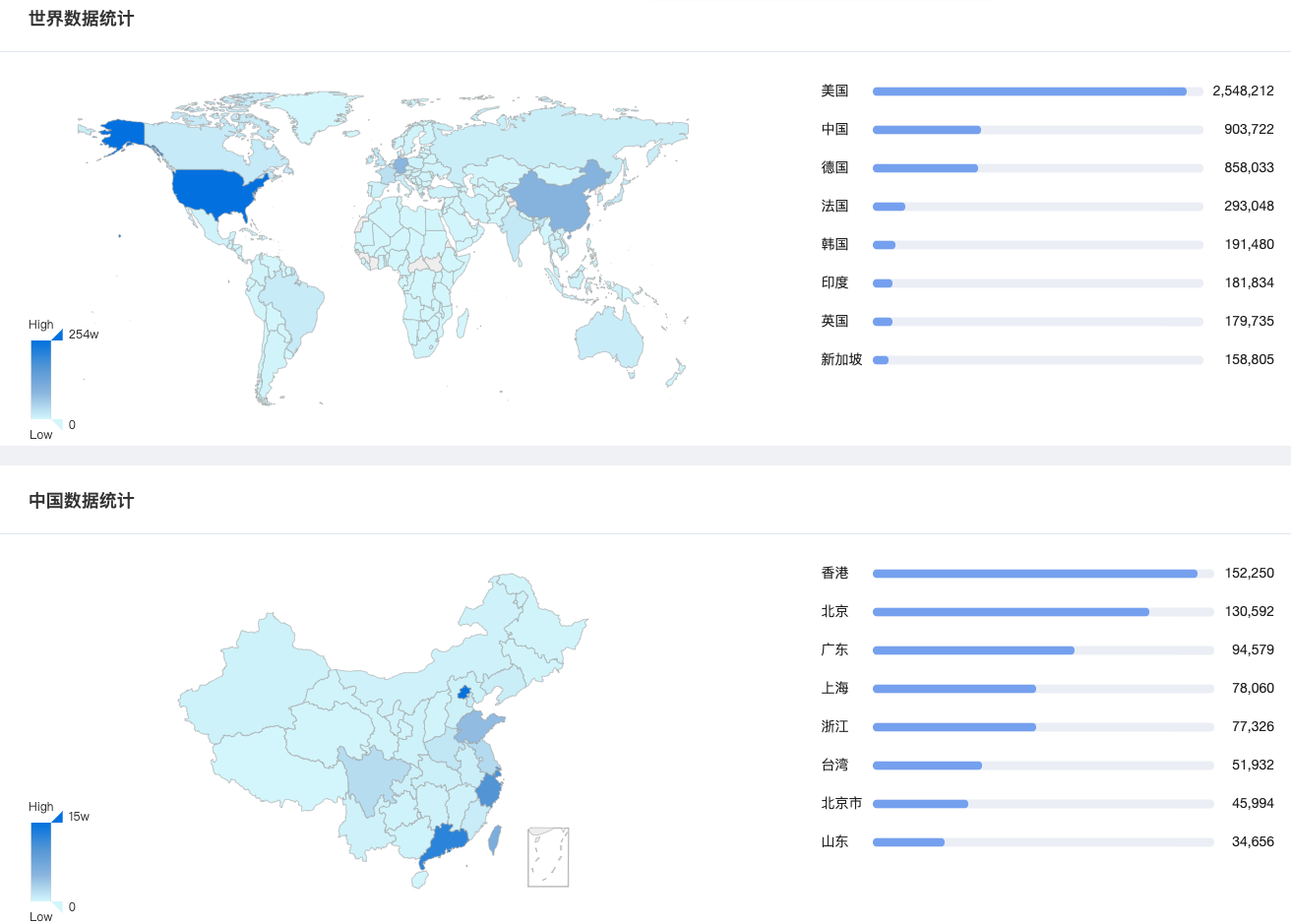

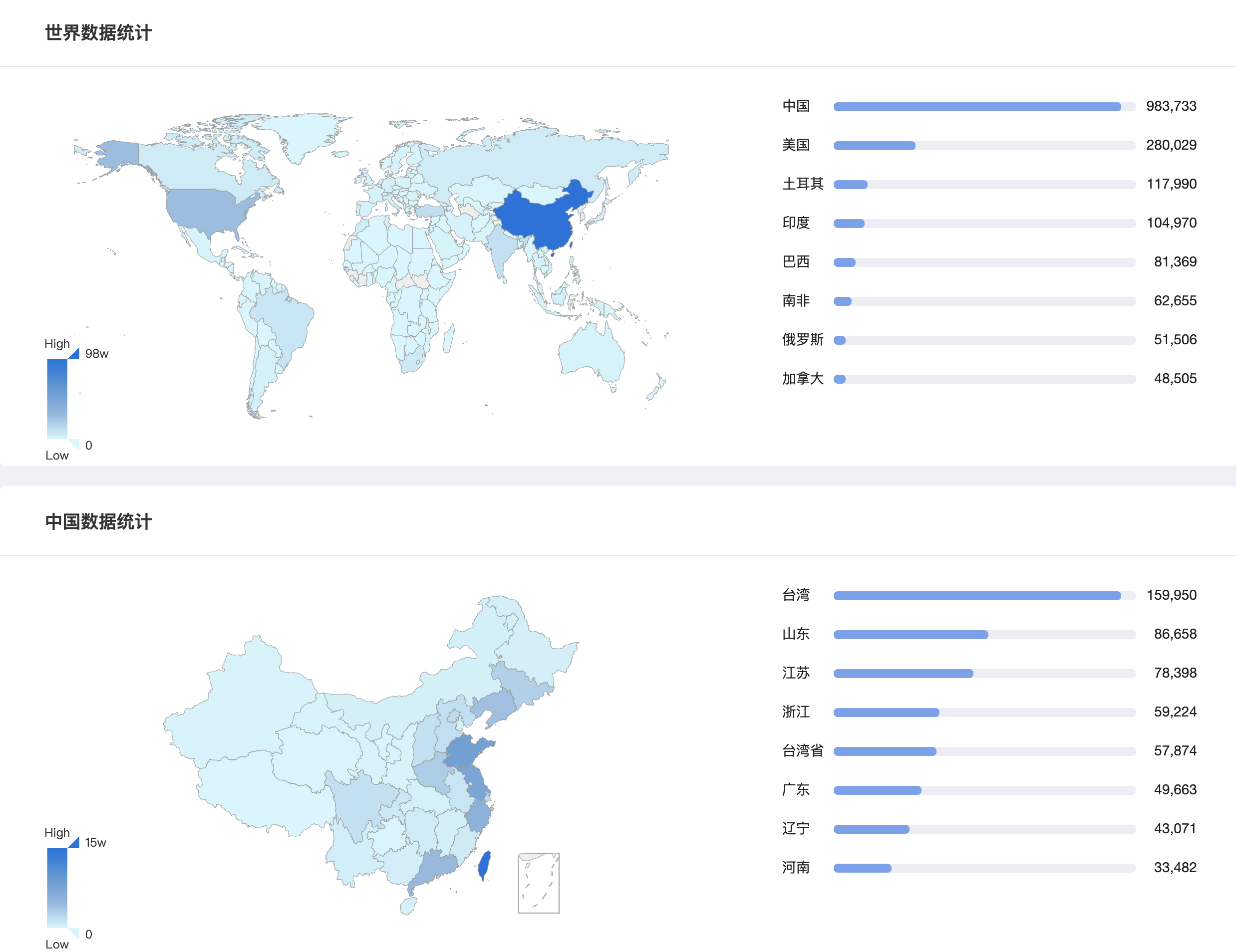

目前Zend Framework在全球均有分布,具体分布如下图,数据来自于360 QUAKE

目前Liferay Portal在全球均有分布,具体分布如下图,数据来自于360 QUAKE

目前TerraMaster TOS在全球均有分布,具体分布如下图,数据来自于360 QUAKE

详情

Bot ‘FreakOut’ leverages three critical vulnerabilities to attack Linux systems

SolarWinds事件中发现的第四种恶意软件:Raindrop

日期: 2021年01月19日

等级: 高

作者: Catalin Cimpanu

标签: Symantec, SolarWinds, Teardrop, Raindrop

行业: 跨行业事件

涉及组织: solarwinds, symantec, sunburst, raindrop, teardrop

网络安全公司赛门铁克(Symantec)表示,他们发现了SolarWinds供应链攻击中使用的第四种恶意软件,命名为:Raindrop。赛门铁克称,该恶意软件仅在入侵的最后阶段使用,仅部署在少数选定目标的网络上,且功能和之前发现的Teardrop恶意软件功能相似。

详情

Fourth malware strain discovered in SolarWinds incident

QNAP警告用户,一个名为Dovecat的新型加密矿工正在感染他们的设备

日期: 2021年01月21日

等级: 高

作者: Catalin Cimpanu

标签: QNAP, Dovecat, NAS, Dedpma, Brute Force

行业: 制造业

涉及组织: qnap

台湾硬件厂商QNAP发布安全公告,警告客户一种名为Dovecat的新恶意软件,目前正通过密码爆破的方式,针对其网络连接存储(NAS)设备系列进行扫描,成功侵入后会下放两个进程dovecat和dedpma,滥用本地资源,并在用户背后挖掘加密货币。

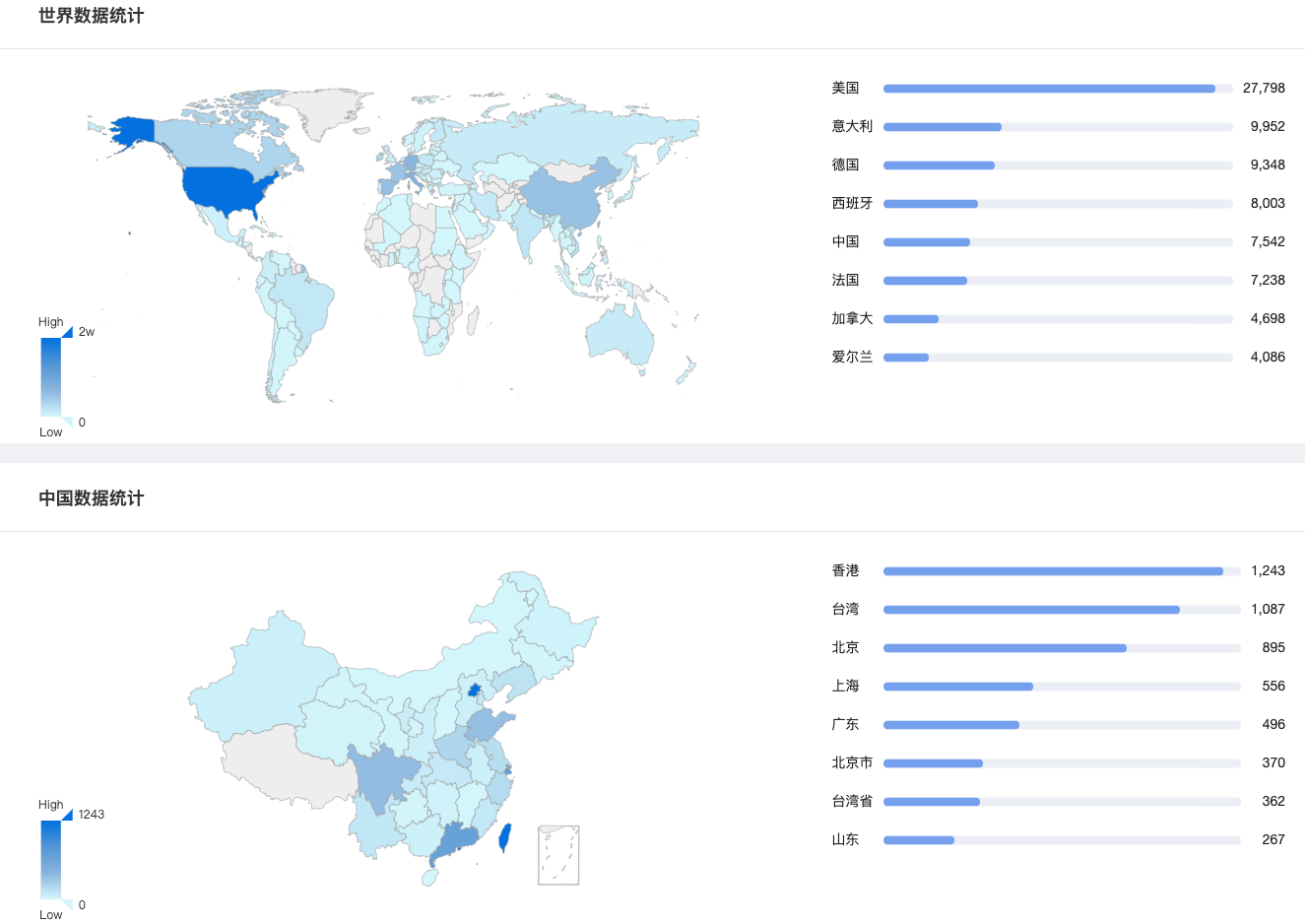

目前QNAP在全球均有分布,具体分布如下图,数据来自于360 QUAKE

详情

QNAP warns users of a new crypto-miner named Dovecat infecting their devices

Vadokrist恶意软件: 一只披着羊皮的狼

日期: 2021年01月21日

等级: 高

作者: ESETResearch

标签: Vadokrist, Latin American, ESET, Brazil

行业: 信息传输、软件和信息技术服务业

涉及组织: msi, vadokrist, triplekey, github

Vadokrist是ESET从2018年开始跟踪的一个拉丁美洲银行特洛伊木马,几乎只在巴西活跃。 Vadokrist用Delphi编写,其最显着的特征之一是二进制文件中存在大量未使用的代码。 研究人员认为这是逃避检测和劝阻或缓慢分析的尝试。 与大多数其他拉丁美洲的银行木马不同,Vadokrist收集的唯一信息是受害者的用户名,并且仅在对目标金融机构发起攻击后才这样做。

攻击方式

Signed Binary Proxy Execution

Acquire Infrastructure

Data Encoding

Screen Capture

Phishing

Application Window Discovery

Masquerading

Hijack Execution Flow

Boot or Logon Autostart Execution

Command and Scripting Interpreter

Process Discovery

Deobfuscate/Decode Files or Information

Exfiltration Over C2 Channel

Input Capture

System Information Discovery

User Execution

IOC

Hash

06c0a039dedbef4b9013f8a35aacd7f33cd47524

8d7e133530e4ccece9cd4fd8c544e0913d26fe4b

fada4c27b78dde798f1e917f82226b983c5b74d8

525fcaa13e3867b58e442b4b1b612664afb5a5c0

01ecacf490f303891118893242f5600ef9154184

ad4289e61642a4a724c9f44356540df76a35b741

f81a58c11af26bdafac1eb2dd1d468c5a80f8f28

d8c6ddacc42645df0f760489c5a4c3aa686998a1

bd71a9d09f7e445be5acdf412657c8cfce0f717d

Ip

191.235.78.249

104.41.41.216

191.237.255.155

191.239.255.102

191.239.244.141

191.232.212.242

191.239.245.87

104.41.47.53

104.41.26.216

191.232.243.100

详情

Vadokrist: A wolf in sheep’s clothing

DreamBus僵尸网络以Linux系统为目标

日期: 2021年01月22日

等级: 高

作者: Prajeet Nair

标签: ThreatLabz, DreamBus, Linux, Worm

行业: 跨行业事件

涉及组织: Zscaler

Zscaler的ThreatLabz研究团队正在追踪一个新的僵尸网络,名为DreamBus,它正在Linux和Unix系统上安装XMRigcryptominer,目的是利用它们的计算能力挖掘monero。DreamBus恶意软件表现出类似于蠕虫的行为,其采用多种方法在互联网上以及通过内部网络横向传播。Zscaler认为袭击者位于俄罗斯或东欧。

涉及漏洞

攻击方式

External Remote Services

Proxy

Brute Force

Exploit Public-Facing Application

Exploitation of Remote Services

Valid Accounts

Unsecured Credentials

Gather Victim Host Information

Scheduled Task/Job

Resource Hijacking

详情

DreamBus Botnet Targets Linux Systems

相关安全建议

在网络边界部署安全设备,如防火墙、IDS、邮件网关等

减少外网资源和不相关的业务,降低被攻击的风险

及时对系统及各个服务组件进行版本升级和补丁更新

包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

各主机安装EDR产品,及时检测威胁

注重内部员工安全培训

0x03 数据安全

黑客泄漏7500万Nitro PDF用户记录

日期: 2021年01月20日

等级: 高

作者: Sergiu Gatlan

标签: Nitro, Leak Data, ShinyHunters

行业: 信息传输、软件和信息技术服务业

Nitro是一个帮助创建、编辑和签署PDF和数字文档的应用程序。NitroPDF数据库被盗并被免费泄露。14GB泄露的数据库包含7700万条记录,其中包括用户的电子邮件地址、全名、bcrypt哈希密码、标题、公司名称、IP地址以及其他系统相关信息。该数据库还被添加到了HaveIbeenPwned服务,允许用户检查他们的信息是否也在这次数据泄露中被泄露。

详情

Hacker leaks full database of 77 million Nitro PDF user records

网上泄露资本经济50万以上C级人员记录

日期: 2021年01月18日

等级: 高

作者: Pierluigi Paganini

标签: Cyble, Capital Economics, Darkweb

行业: 金融业

涉及组织: cyble, Capital Economics

在一次例行的Darkweb监测中,Cyble的研究人员在一个俄语论坛上发现了50多万份CapitalEconomicsC级人员的记录被泄露。资本经济网是全球领先的独立经济研究公司之一,提供宏观经济、金融市场和部门预测及咨询服务。

详情

500K+ records of C-level people from Capital Economics leaked online

OpenWRT论坛用户数据被盗

日期: 2021年01月18日

等级: 高

作者: Ionut Ilascu

标签: Wiki, OpenWRT, Router

行业: 制造业

涉及组织: openwrt

OpenWRT论坛是一个大型的路由器开源操作系统爱好者社区,论坛管理员发布公告,宣告了本次数据泄露及其给用户带来的风险。攻击发生在2021年1月16号4:00(格林尼治标准时间),当时一个未经授权的第三方获得管理员访问权限,并复制了一份包含论坛用户详细信息和相关统计信息的列表。

详情

OpenWRT Forum user data stolen in weekend data breach

黑客在论坛上泄漏了190万条Pixlr用户记录

日期: 2021年01月20日

等级: 高

作者: Lawrence Abrams

标签: Pixlr, ShinyHunters, Forum

行业: 信息传输、软件和信息技术服务业

Pixlr是一个非常流行且免费的在线照片编辑应用程序。 2021年1月17日,一个名叫ShinyHunters的攻击者在一个黑客论坛上免费共享了一个数据库,他声称这个数据库是在他攻破123rf股票照片网站时从Pixlr偷来的。 数据库中有190万条Pixlr用户记录,其中包含可用于执行针对性网络钓鱼和凭据填充攻击的信息。

详情

Hacker posts 1.9 million Pixlr user records for free on forum

黑客泄露了数百万Teespring用户的数据

日期: 2021年01月21日

等级: 高

作者: Catalin Cimpanu

标签: Teespring, Database

行业: 制造业

涉及组织: teespring

一名黑客泄露了在Teespring上注册的数百万用户的详细信息,数据包含两个SQL库的7zip归档文件。第一个文件包含一个超过820万Teespring用户的电子邮件地址列表,以及电子邮件地址上次更新的日期。第二个文件包括460多万用户的账户详情,有电子邮件地址、用户名、实名、电话号码、家庭地址以及用户用来登录其帐户的Facebook和OpenID标识符的散列版本。

详情

Hacker leaks data of millions of Teespring users

相关安全建议

条件允许的情况下,设置主机访问白名单

及时备份数据并确保数据安全

合理设置服务器端各种文件的访问权限

强烈建议数据库等服务放置在外网无法访问的位置,若必须放在公网,务必实施严格的访问控制措施

及时检查并删除外泄敏感数据

0x04 其它事件

德国笔记本电脑零售商因视频监控员工被罚款1040万欧元

日期: 2021年01月18日

等级: 高

作者: Catalin Cimpanu

标签: GDPR, Lower Saxony, billiger.deAG, Video-monitoring

行业: 制造业

涉及组织: GDPR

德国下萨克森州数据监管机构对当地一家笔记本电脑零售商处以高达1040万欧元(约合1250万美元)的罚款,原因是该公司在过去两年里一直在没有法律依据的情况下让员工处于视频监控之下。这项罚款是2018年《通用数据保护条例》(GDPR)规定的最大罚款之一,不仅在德国,在整个欧洲也是如此。受罚方是billiger.deAG(作为NBB开展业务),一家在线电子商务门户和零售连锁店,致力于销售笔记本电脑和其他IT用品。

详情

GDPR: German laptop retailer fined €10.4m for video-monitoring employees

DNSpooq漏洞允许DNS劫持数百万台设备

日期: 2021年01月19日

等级: 高

作者: Lindsey O'Donnell

标签: DNS, dnsmasq, Vulnerability, DNS Spoofing

行业: 信息传输、软件和信息技术服务业

涉及组织: cisco

研究人员发现了dnsmasq(流行的开源软件)中存在的一系列漏洞,该软件用于缓存家用和商用路由器和服务器的域名系统(DNS)响应。 这七个漏洞包括缓冲区溢出问题和DNS缓存投毒(也称为DNS欺骗)漏洞。 如果加以利用,则这些漏洞可以链接在一起,造成远程代码执行,拒绝服务和其他攻击。

涉及漏洞

CVE-2020-25685

CVE-2020-25684

CVE-2020-25686

CVE-2020-25687

CVE-2020-25683

CVE-2020-25682

CVE-2020-25681

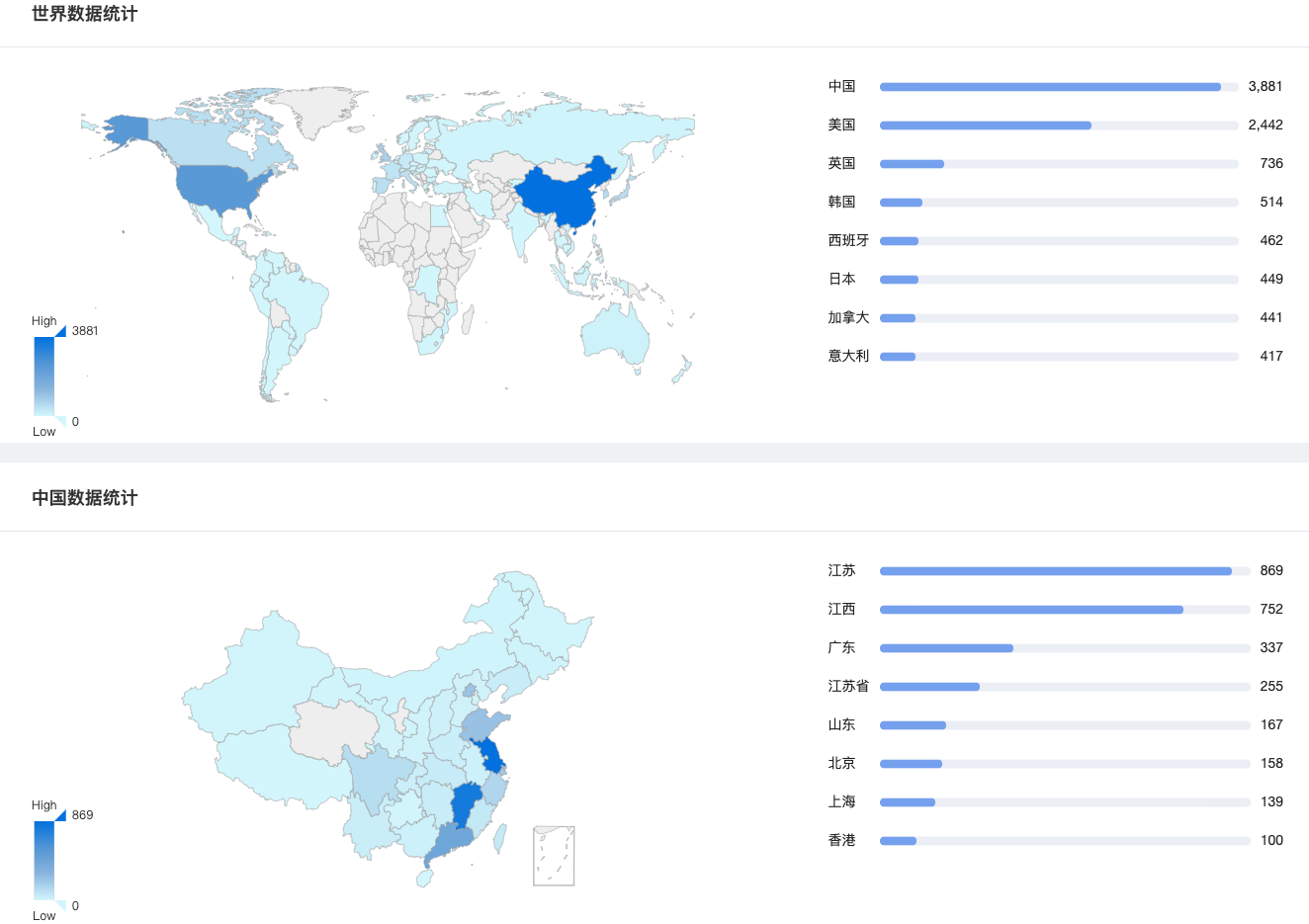

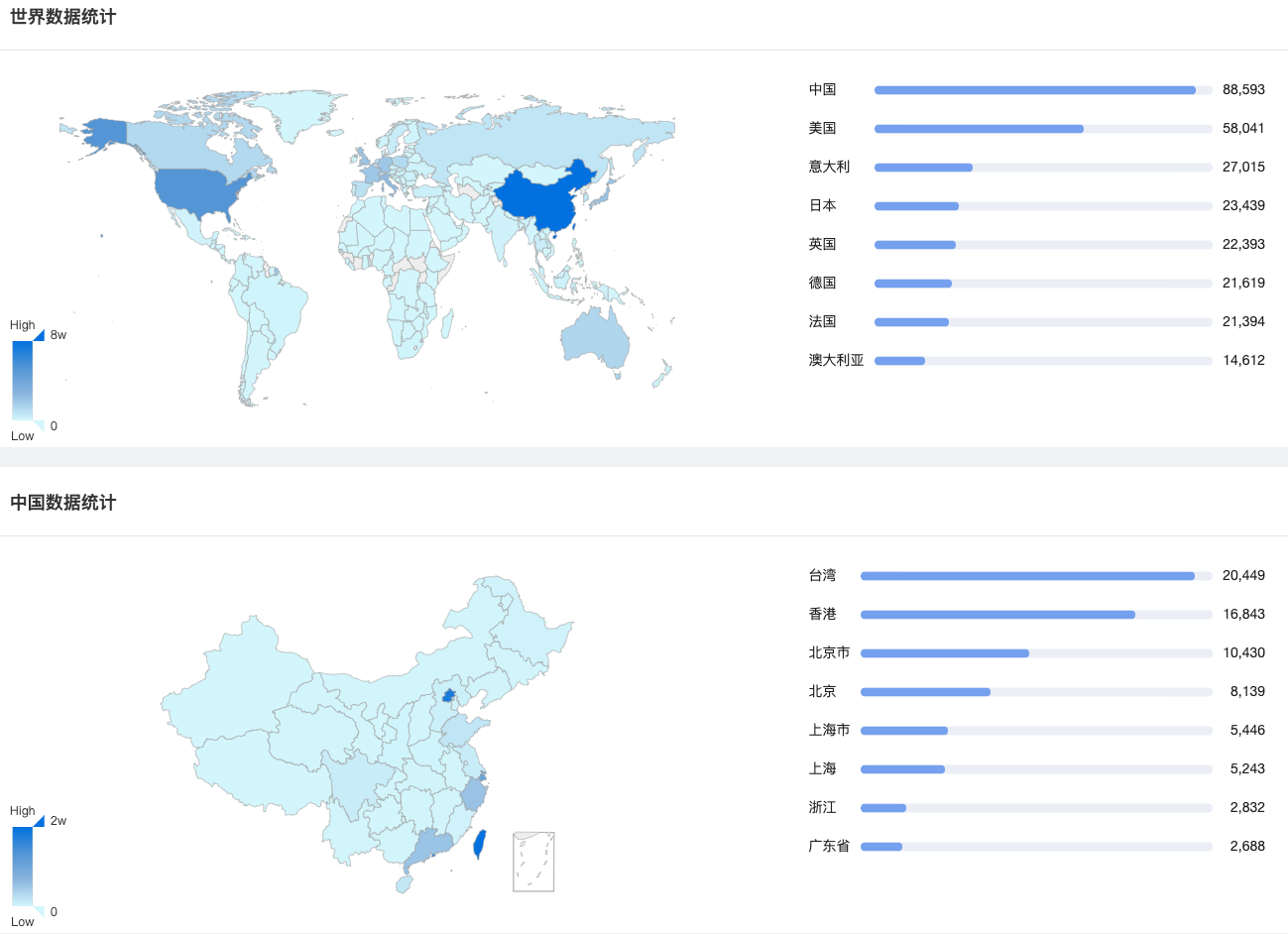

目前dnsmasq在全球均有分布,具体分布如下图,数据来自于360 QUAKE

详情

DNSpooq Flaws Allow DNS Hijacking of Millions of Devices

NVIDIA游戏玩家面临多个漏洞导致的数据丢失

日期: 2021年01月20日

等级: 高

作者: Tara Seals

标签: NVIDIA, NVIDIA Shield TV, CVE-2021-1068, Escalation Of Privileges, Data Loss

行业: 制造业

涉及组织: nvidia, tesla

NVIDIA最近在NVIDIAShieldTV中披露了三个安全漏洞,这些漏洞可能导致拒绝服务,权限升级和数据丢失。 NVIDIAShieldTV是一种机顶盒小工具,可充当智能家居的枢纽,将PC游戏从游戏PC传输到电视。 该设备的NVDEC组件存在一个严重漏洞CVE-2021-1068,该部件是一种基于硬件的解码器。 之所以会出现这种情况,是因为攻击者可以读写缓冲区预期边界之外的内存位置,这可能会导致拒绝服务或升级特权。

涉及漏洞

CVE-2021-1056

CVE-2021-1052

CVE-2021-1053

详情

NVIDIA Gamers Face DoS, Data Loss from Shield TV Bugs

Cisco SD-WAN中存在多个严重漏洞

日期: 2021年01月20日

等级: 高

作者: Lindsey O'Donnell

标签: Cisco, SD-WAN, Vulnerability, Buffer Overflow

行业: 制造业

涉及组织: cisco

思科(Cisco)警告称,其面向企业用户的广域网(SD-WAN)解决方案存在多个严重漏洞。 思科(Cisco)发布了补丁程序,解决了八个缓冲区溢出和命令注入SD-WAN漏洞。 编号为CVE-2021-1299的漏洞可能被未经身份验证的远程攻击者利用,从而以root特权在受影响的系统上执行任意代码。

涉及漏洞

CVE-2021-1140

CVE-2021-1264

CVE-2021-1138

CVE-2021-1299

CVE-2021-1142

CVE-2021-1300

详情

Critical Cisco SD-WAN Bugs Allow RCE Attacks

相关安全建议

及时对系统及各个服务组件进行版本升级和补丁更新

包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

0x05 产品侧解决方案

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对网络攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

360安全卫士

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

0x06 时间线

2021-01-25 360CERT发布安全事件周报

文章原文链接:https://www.anquanke.com/post/id/229781