概要

在2015年秋天,戴尔SecureWorks反恐研究小组(CTU)与英国国家犯罪署(NCA)、美国联邦调查局(FBI)和Shadowserver基金会合作,接管了Dridex银行木马。这个恶意软件被CTU研究团队称为Bugat v5,它能够从被盗用的系统中窃取证书、cookies和其他敏感信息,主要通过自动结算系统(ACH)和电信欺诈进行犯罪。据英国当局估计,这个僵尸网络已造成2000万英镑(约3050万美元)的损失,而美国也至少损失了1000万美元。Dridex产生于Bugat银行木马(也称为Cridex)的源代码,但不同于之前的Bugat变体,它注重模块化的体系结构,并且使用一种混合的点对点(P2P)网络掩盖它的后端基础设施,将拆卸变得复杂化。

恶意软件分布

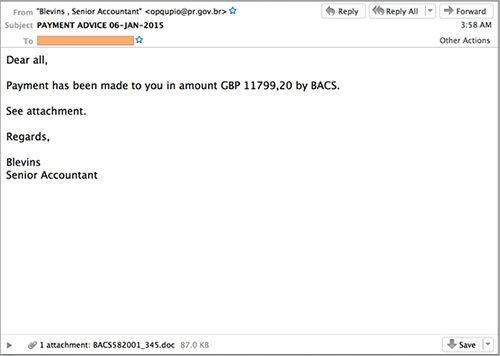

Dridex分散于各种带有诱饵的垃圾邮件中。在过去,一些垃圾邮件附件能够利用漏洞,但是最近CTU研究人员在分析样本时使用了Microsoft Word macros (参见图1)。当受害者打开Word文档之后, macro试图下载并执行可以安装其他僵尸网络组件的Dridex载入程序。

图1所示。垃圾邮件分发Dridex木马。(来源:戴尔SecureWorks)

恶意软件体系结构

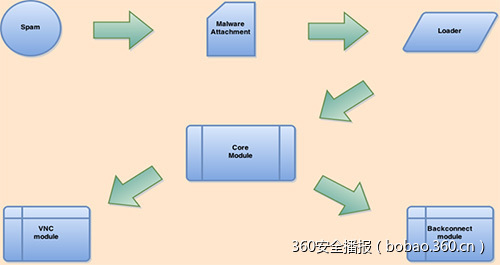

Dridex恶意软件有四个主要组件:

载入器-下载核心模块和一个初始节点列表从而加入P2P网络

核心模块——执行恶意软件的核心功能(获取凭证、执行man-in-the-browser攻击进行web注入、下载VNC和backconnect模块等)。

VNC模块——允许攻击者远程观察并控制受害者的电脑

Backconnect模块——允许攻击者通过隧道获取受害者的计算机网络流量

图2显示了这些模块化组件之间的关系

图2,Dridex木马的架构。

关联模型

Dridex以一种类似于P2P Gameover Zeus和Gozi Neverquest僵尸网络的操作关联模型进行运作。这个僵尸网络被划分为sub-botnets,每个分支可以访问自己的子集。Dridex根据每个请求中包含的僵尸网络的值来指挥并控制服务器的多种请求。CTU研究人员已经观察到以下Dridex的 sub-botnets:

120,121,122,125,126,127,200,220,300,305,310,320,320。

僵尸网络的体系结构

早期版本的Dridex(构建0 x10000 – 0 x1009f) 为C2通信使用一种集中的架构 (参见图3),和它的前辈Bugat 一样,Dridex使服务器受到破坏,并充当代理的后端服务器。每个Bugat / Dridex恶意软件样本包括一组硬编码的C2服务器。此体系结构提供了适度的弹性,缓解来自执法和安全研究人员的压力。然而,这种集中式体系结构不能很好地扩展,也不能提供与P2P网络相同级别的冗余。

图3,Bugat的僵尸网络架构和Dridex的早期版本

P2P通信

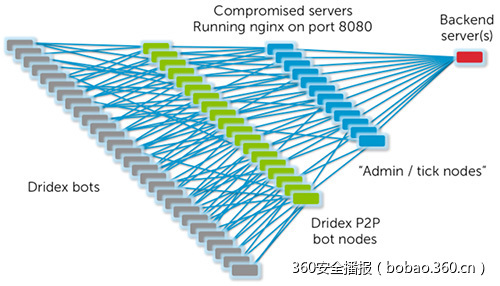

2014年11月, 构建大于0 x20000版本的Dridex开发人员介绍了一种P2P网络,它利用现有的bots转播被破坏服务器和犯罪的设施之间的通讯, Dridex bots不在NAT和防火墙后面,它有公共IP地址,还可以充当P2P网络中的一个节点,如图4所示。

图4,改进后的Dridex僵尸网络架构。

Dridex P2P网络是一种集中和分散网络的混合。Peer列表和配置文件由后端服务器进行分布,而不是直接在peer之间交换。 Peer之间的二进制更新和模块可以在网络中自动交换,降低后端上的负载。这种混合的P2P架构大大限制了僵尸网络的自组织能力以维护自身不受外部干预的能力, 这和Kelihos 、Gameover Zeus一类的其他P2P僵尸网络不一样。

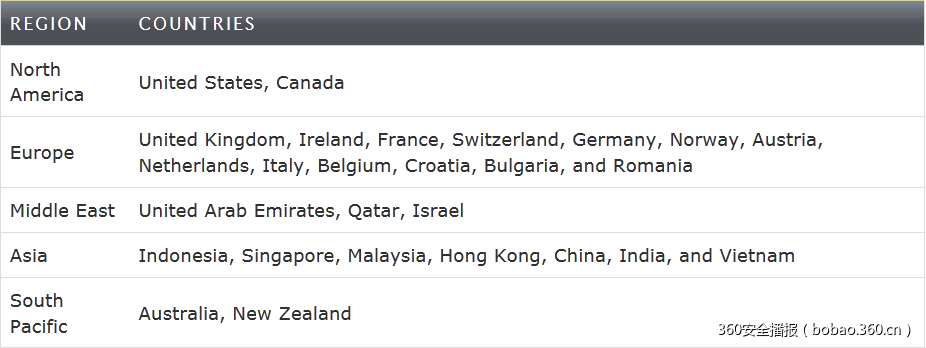

网络注入

CTU研究团队跟踪了Dridex 自2014年7月以来的活动,并捕获了359个独特的配置文件与414个活跃的注入目标。Dridex所使用的web注入取决于sub-botnet,其中一些是有针对性的。如表1所示, Dridex僵尸网络的网络注入已经瞄准了全球27个不同的国家。

表1,Dridex的web注入目标国家和地区

Dridex僵尸网络收购

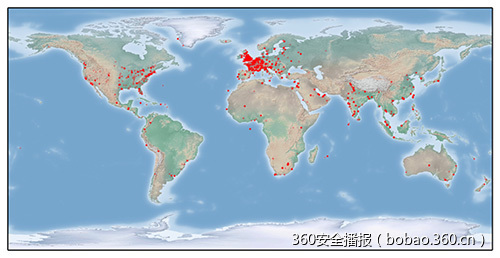

在与国家版权局、联邦调查局和Shadowserver基金会的合作中, CTU人员通过一种技术战略接管了Dridex僵尸网络,即感染每个sub-botnet的P2P网络和重定向系统。图5显示了Dridex的sub-botnet 220的恶意软件感染观察,这个sub-botnet主要针对西欧,特别是英国和法国。

图5, sub-botnet 220的感染地图。

结论

Threat actors创建了Dridex这样的僵尸网络来填补2014年5月Gameover Zeus僵尸网络留下的空白。尽管有重叠战术、技术和程序(TTPs),Dridex仍未能拥有与Gameover Zeus相同的复杂性、大小和成功。此次操作正是利用了Dridex混合P2P架构的弱点,接管了僵尸网络。

文章原文链接:https://www.anquanke.com/post/id/82747